Die Cloud im Visier: Wie Cyberkriminelle Microsoft 365-Schwachstellen bei File-Sharing-Funktionen, Identitäten und die Lieferkette ausnutzen

In der heutigen digitalen Zeit ist Microsoft 365 ein unverzichtbares Hilfsmittel für den Arbeitsalltag – und dadurch leider auch das primäre Ziel von Cyberkriminellen. Trotz der zahlreichen, in Microsoft 365 nativ vorhandenen Funktionen zur Abwehr von Cyberangriffen sind diese Tools aktuellen raffinierten Attacken einfach nicht gewachsen.

Jedes Jahr verursachen personenzentrierte Microsoft 365-Angriffe bei Unternehmen Kosten in Millionenhöhe und ärgern Sicherheitsteams ebenso wie Endnutzer. Mittlerweile betonen sogar Branchenexperten wie Gartner, dass die integrierten Cloud-Tools durch externe Lösungen ergänzt werden sollten.

Der Grund: Cyberkriminelle werden immer besser darin, die Anwender selbst anzugreifen, sodass sich ihre Angriffe immer schwerer stoppen lassen.

Die Kompromittierung von Anwendern ist meist der erste Schritt in einer längeren Ereigniskette, die auch als „Cyber-Angriffskette“ bezeichnet wird. An deren Anfang steht die erfolgreiche Kompromittierung eines Anwenders. Anschließend folgen dann der Missbrauch von Berechtigungen, Datendiebstahl und weitere schädliche Aktivitäten.

Jedes Jahr verursachen personenzentrierte Microsoft 365-Angriffe bei Unternehmen Kosten in Millionenhöhe und ärgern Sicherheitsteams ebenso wie Endnutzer. Mittlerweile betonen sogar Branchenexperten wie Gartner, dass die integrierten Cloud-Tools durch externe Lösungen ergänzt werden sollten.

Der Grund: Cyberkriminelle werden immer besser darin, die Anwender selbst anzugreifen, sodass sich ihre Angriffe immer schwerer stoppen lassen.

Die Kompromittierung von Anwendern ist meist der erste Schritt in einer längeren Ereigniskette, die auch als „Cyber-Angriffskette“ bezeichnet wird. An deren Anfang steht die erfolgreiche Kompromittierung eines Anwenders. Anschließend folgen dann der Missbrauch von Berechtigungen, Datendiebstahl und weitere schädliche Aktivitäten.

Поставщик: Proofpoint Ltd | Размер: 4,3 МБ | Язык: Немецкий

Избранные материалы

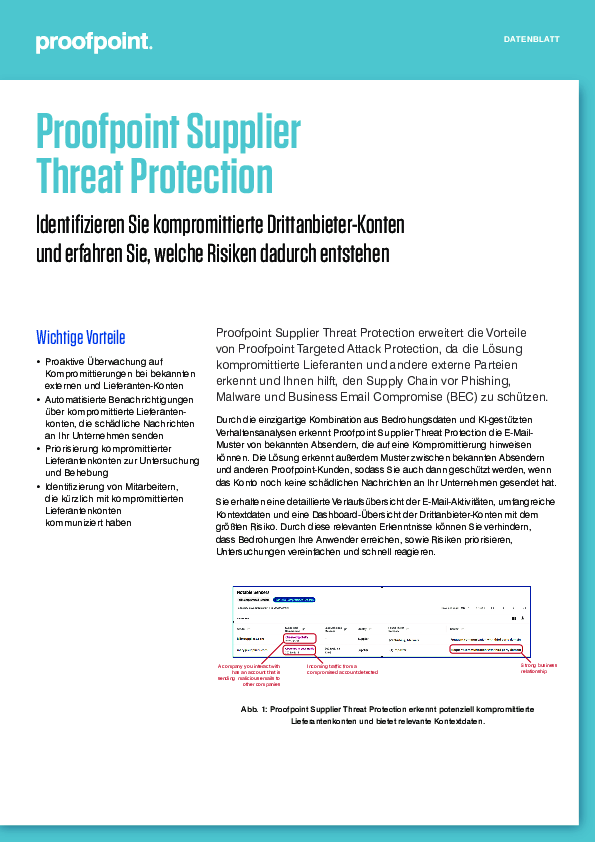

DATENBLATT Supplier Threat Protection

Proofpoint Supplier Threat Protection erweitert die Vorteile von Proofpoint Targeted Attack...