Whitepaper-Archiv

Vier Wege zur Sicherung von Identitäten im Zuge der Entwicklung von Privilegien

Jeder Nutzer kann unter bestimmten Bedingungen privilegierte Berechtigungen erhalten. Dies gilt auch für Mitarbeiter, die täglich Geschäftsanwendungen nutzen, mit denen sie auf die Ressourcen zugreifen und Aktionen durchführen ...

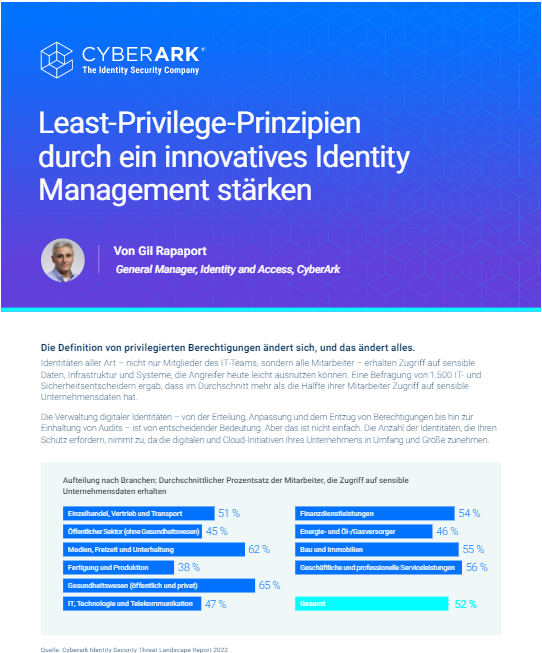

Least-Privilege-Prinzipien durch ein innovatives Identity Management stärken

Die Definition von privilegierten Berechtigungen ändert sich, und das ändert alles. Identitäten aller Art – nicht nur Mitglieder des IT-Teams, sondern alle Mitarbeiter – erhalten Zugriff auf sensible Daten, Infrastruktur und Sy...

Käuferleitfaden für Endpoint Privilege Manager

Cyber-Angreifer sind innovativer geworden, wenn sie privilegierte Accounts ins Visier genommen haben. Bedrohungsakteure zielen in der Regel auf privilegierte Endgeräte ab, etwa solche, die Microsoft Windows-, MacOS- und Linux-A...

Vier Wege zur Sicherung von Identitäten im Zuge der Entwicklung von Privilegien

Jeder Nutzer kann unter bestimmten Bedingungen privilegierte Berechtigungen erhalten. Dies gilt auch für Mitarbeiter, die täglich Geschäftsanwendungen nutzen, mit denen sie auf die Ressourcen zugreifen und Aktionen durchführen ...

Vorbereitung auf NIS2 – Warum Identitätssicherheit der Schlüssel zur Vorbereitung auf Compliance-Updates ist.

Im Januar 2023 haben die EU-Mitgliedstaaten formell eine Überarbeitung der Network and Information Systems (NIS) Directive 2016 erlassen. Als Reaktion auf mehrere öffentlichkeitswirksame und schädliche Cyberangriffe wurden mit ...

People at Work 2023: A Global Workforce View

ADP Research Institute’s People at Work 2023: A Global Workforce View report is a vital source of intelligence and insight into how workers around the world are feeling about the world of work today and their hopes and fears fo...

Käuferleitfaden 2023: So prüfen Sie Lösungen für das Identity- und Access-Management

Egal, ob Sie ein Sicherheitsverantwortlicher sind, der sich für die Investition in neue Tools einsetzt, oder ein Mitglied des IT-Teams, das sich nach Anbietern umschaut: Unvoreingenommene Ratschläge für die Prüfung von Lösungen...

THE HOLISTIC IDENTITY SECURITY MATURITY MODEL

Der Reifegrad von Unternehmen bei der Identity Security basiert auf vier Grundlagen: Tools für Identity Security, Integration, Automatisierung und kontinuierliche Bedrohungserkennung und -schutz. Wir haben 1.500 Experten im B...

State of Commerce

The past few years have brought about a significant evolution in the role of digital commerce within organizations. Companies across all industries and buyer demographics are finding themselves with more complex consumer demand...

Identitätssicherheit - Warum sie gerade jetzt so wichtig ist

Digitale Transformation, Migration in die Cloud, Arbeit aus dem Homeoffice und DevOps haben zu einer starken Zunahme von Identitäten geführt, sowohl was die Anzahl als auch die Art der Identitäten betrifft. Jede Identität – ob ...