Whitepaper-Archiv

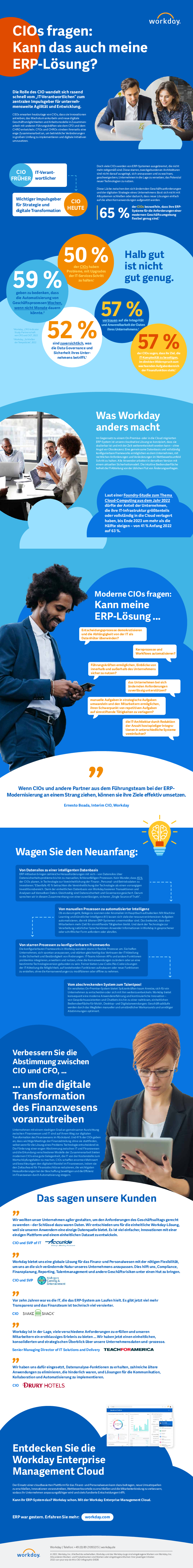

CIOs fragen: Kann das auch meine ERP-Lösung?

Erfahren Sie, wie Workday Ihrem Unternehmen helfen kann, die Abstimmung zwischen CIO und CFO und die Entscheidungsfindung zu verbessern, um schnell auf Veränderungen zu reagieren.

Sechs HR-Prioritäten für den Lebensmittelhandel

Wie können Sie als Lebensmittelhändler Ihre Wettbewerbsfähigkeit sichern? In dieser Zeit des Wandels, der sich insbesondere beim Verhalten und bei den Konsumgewohnheiten der Verbraucher bemerkbar macht, müssen traditionelle Ges...

Leitfaden zur Auswahl von Finanz-, HR- und Abrechnungslösungen

Erfahren Sie, wie Sie geschäftliche Anforderungen ermitteln, Anbieter bewerten, sich auf Produktdemos vorbereiten und Deployment-Optionen evaluieren, um den Nutzen eines Lösungswechsels zu belegen.

KI-IQ: Trends im Bereich künstliche Intelligenz im Unternehmen

In Partnerschaft mit den internationalen Forschungsexperten von Vanson Bourne hat es sich Workday zur Aufgabe gemacht, den bisherigen Einsatz von KI einer unabhängigen Bewertung zu unterziehen. Das Ziel: Trends rund um die bahn...

Ein vollständiger Leitfaden über Workday

Automatisieren Sie wichtige Prozesse. Vereinheitlichen Sie Ihre Daten. Steigern Sie das Engagement und die Zufriedenheit Ihrer Mitarbeiter. Verankern Sie Nachhaltigkeitsziele in Ihrem Business Plan. Passen Sie sich rasch an Ver...

Durch Transformation zum Erfolg: neue HR-Dienstleistungsmodelle

Drei Strategien zur Verbesserung der Mitarbeitererfahrung Der anhaltende Trend zur Remote-Arbeit lässt die Erwartung der Beschäftigten im Hinblick auf einen nahtlosen On-Demand-Zugriff auf ihre HR-Services steigen. Dieser setz...

Automatisierung: Ein Workbook zur Selbstbeurteilung für HR-Fachkräfte

Da die HR-Abteilung neue Aufgaben übernimmt und eine zunehmend geschäftsorientierte Rolle einnimmt, rücken die Unternehmensergebnisse für HR zunehmend in den Fokus. Doch wie gelingt die Transformation zur ergebnisorientierten H...

How AI and ML Empower HR

Viele Unternehmensinitiativen können den erhofften ROI nicht erzielen, da die Mitarbeiter von den vielen Veränderungen erschöpft sind und von veralteten Technologien ausgebremst werden. Um diesen Trend umzukehren, müssen Untern...

Drive Agility by Deploying a Composable Finance Technology Strategy

Eine modulare Technologiestrategie hilft Ihrer Organisation, sich schnell an wechselnde Geschäftsanforderungen anzupassen, ohne Ihr derzeitiges Technologieportfolio komplett zu ersetzen. Diese Studie von Gartner® zeigt drei wic...

2023 Gartner® Magic Quadrant™ for Cloud ERP for Service-Centric Enterprises

Workday bietet eine native Cloud-ERP-Plattform, die die Anforderungen der Zukunft erfüllt. Lesen Sie in dieser Studie, warum wir ausgezeichnet wurden.