Whitepaper-Archiv

Vernetzte Cybersicherheit

Arbeitsprozesse werden zunehmend digitaler. Das gilt nicht nur für die Arbeit im Büro, sondern auch in der Werkhalle. Doch je größer die Vernetzung, umso stärker häufen sich Sicherheitsvorfälle; sie sind längst keine Seltenheit...

Comprehensive Cybersecurity Defenses for Content Delivery

Cyber-criminals are increasingly sophisticated and targeted in their attacks. If you are in charge of ensuring the security of your company’s website, it has not been easy going as these notable security incidents reveal: • Sa...

Erstellung eines DDoS Protection Plan: 8 Best Practices

Die Auswirkungen eines DDoS-Angriffs (Distributed Denial of Service) sind schnell zu erkennen: Ihre Websites und Anwendungen sind plötzlich nicht mehr verfügbar oder reagieren nur noch langsam. In Ihrem Callcenter gehen unzä...

The IT Security Enforcer’s Advisory on Managed Security Services Models and Execution

Security is about protection, and in the enterprise IT environment, that means protection of a burgeoning array of physical and digital objects. Most objects, or property, within an enterprise can also be defined as assets, mak...

The Evolving Cybersecurity Landscape in the MECA Region

Tata Communication's Avinash Prasad on Regional Nuances in 2018 Organizations in the Middle East and Central Asia are beginning to respond to the nuances of the evolving threat landscape in the region, says Avinash Prasad,...

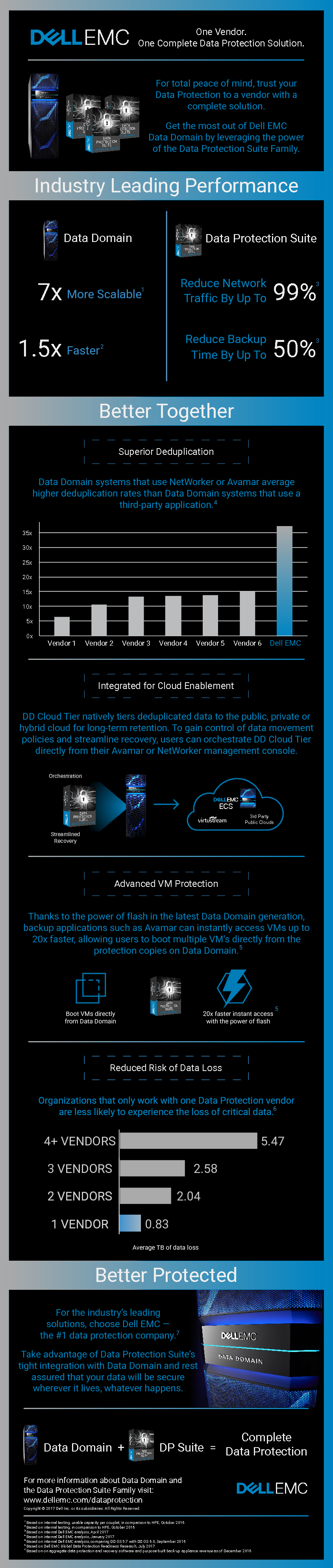

One Vendor. One Complete Data Protection Solution.

Protect your data everywhere, from physical to virtual to cloud Lower your cost-to-protect and protect more data – from any threat – with cloud-enabled Dell EMC Data Protection solutions powered by Intel® Xeon® processors. Arc...

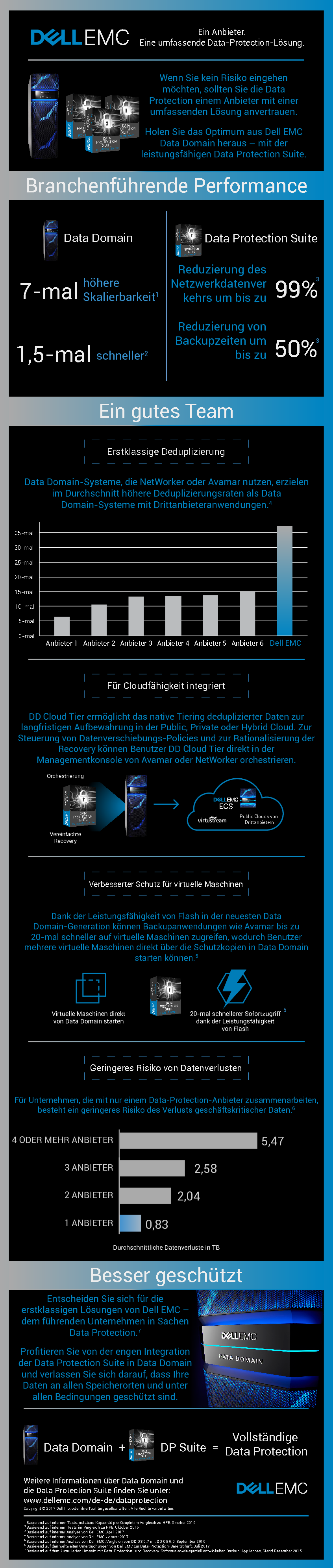

Ein Anbieter. Eine umfassende Data-Protection-Lösung.

Absicherung Ihrer Daten überall – von physischen und virtuellen Umgebungen bis in die Cloud Senken Sie Ihre Kosten für den Schutz und schützen Sie mehr Daten vor Bedrohungen jeder Art mit cloudfähigen Dell EMC Data Protection ...

Klarer Fall für Ihr Business: Microsoft BitLocker-Management mit BitTruster

Entscheidungen im Bereich IT sind immer komplex und wollen gut durchdacht sein. Wir möchten Ihnen mit diesem E-Book eine Grundlage an die Hand geben, die Ihnen dabei hilft, die Nutzung von Microsoft BitLocker Full- Disk-Encryp...

Understanding data lakes and security

The cyberthreat landscape has never been more complex and fast moving. This means any new technology that can be used in the fight against cybercrime can bring real value to the security operations centre (SOC). Given how orga...

How to build a SOC with limited Resources

The purpose of this white paper is to show you how you can successfully build a SOC, even with limited resources. The paper first explains the basics of the Cyber Attack Lifecycle and the need to address it through the Threat L...